Gør din største svaghed til din styrke

Sådan får du dine brugere til aktivt at styrke virksomhedens sikkerhed. Ja, du læste rigtigt! Det er faktisk muligt.

Alene i sidste uge modtog jeg direkte i indbakken 4 forskellige mails, som formodentlig enten var phishing (forsøg på at fravriste mig data), hacking (forsøg på at tiltvinge sig adgang) eller malware (forsøg på at inficere min PC eller hele virksomheden). De var røget direkte udenom vores ellers effektive forsvarsmekanismer og så i det store hele meget troværdige ud. Der var en mail fra Microsoft om en fil, som en kollega havde delt med mig på OneDrive, der var en mail fra en anden kollega med link til en Excel-fil med en månedsrapport, der var en mail om en besked på LinkedIn og der var en mail om et billede delt på Dropbox af en gammel ven. Jeg klikkede – heldigvis – ikke på nogen af dem! Og det selvom de lå direkte i indbakken, var i de rigtige farver med den rigtige font, det rigtige logo og så ud til at komme fra folk jeg kendte og stolede på!

Hvorfor skriver jeg det? Er det for at prale med hvor skarp jeg er? Nej, egentlig ikke. Jeg var faktisk lidt chokeret over, hvor mange jeg fik, hvor godt de var lavet, hvor tæt jeg var på at klikke og samtidig lettet over, at jeg spottede dem alle, inden jeg fik klikket på noget. Jeg kommer tilbage til, hvorfor jeg var så ”heldig”. Det havde jeg nok ikke været for 1 år siden.

Situationen er ikke speciel. Det er velkendt, at alle er under et stadig større pres med stadigt bedre udførte mails. Det er mere normen end undtagelsen, at de ondsindede mails nu til mindste pixel ligner rigtige mails fra tjenester, du bruger og har tillid til og ofte kommer fra eller henviser til mennesker, du også stoler på. På trods af stadig mere avancerede systemer til automatisk at identificere ondsindede mails, ja, så sker det altså, at de alligevel finder vej til indbakken. Og er mailen rigtig ondsindet og udnytter et hul eller en svaghed i jeres it-infrastruktur, så kræver det altså, at bare én medarbejder ud af alle virksomhedens ansatte kommer til at klikke på noget forkert og gøre noget utilsigtet.

Medarbejdere udgør den største sikkerhedstrussel

Det er velkendt, at den største svaghed i forsvaret mod it-sikkerhedstrusler er mennesker. Det er f.eks. svært, dyrt, langsommeligt og ofte næsten umuligt at knække kodeord med rå computerkraft. Til gengæld er det nemt at gætte mange menneskers dårlige kodeord, og det kan også være relativt nemt i den rigtige kontekst, at få dem til at udlevere det. Hvis de f.eks. tror, at de kommunikerer med virksomhedens interne it. Derfor fokuserer hackere i dag ikke kun på at skrive ondsindet kode, men på begreber som ”social engineering”, som netop handler om at skabe troværdige kontekster, hvor mennesker føler sig sikre på, at de godt kan udlevere kritisk information.

Læs om hvordan du sikrer en optimal Cloud sikkerhed.

Selvfølgelig skal virksomhederne gøre alt hvad de kan for at etablere et stærkt forsvar, så der slipper så lidt som muligt igennem for at styrke infrastrukturen, så den er så lidt sårbar overfor angreb som muligt, og ikke mindst for at styrke evnen til at genetablere data og systemer, hvis uheldet skulle være ude. (På alle 3 områder gælder i øvrigt, at flytningen af applikationer og data til skyen kan være et særdeles effektivt træk, men det er ikke emnet for denne blogpost. Mere om det på et andet tidspunkt.) Men selv med alt det på plads, så er det virksomhedernes medarbejdere, som udgør den største sikkerhedstrussel. Ikke fordi de ønsker at gøre ondt, men fordi selv de dygtigste og mest velmenende er i risiko for at blive udnyttet af dygtige social engineers.

Hvis man arbejder struktureret med sikkerhed i henhold til en standard som f.eks. ISO27001, så er der derfor netop nogle krav om, at man arbejder med denne del. Oftest udmøntet i nogle politikker eller retningslinjer og et tilhørende fokus på ”awareness”, et udtryk for om medarbejderne følger politikkerne eller ej. Problemet er groft sagt, at på det mest essentielle område bliver indsatsen tyndest! IT-sikkerhedspolitikken er ofte et langt, tørt, kedeligt og intetsigende dokument forfattet i et dårligt samarbejde mellem en jurist og sikkerhedskonsulent. Det er fint, hvis man skal sætte flueben ved en ISO27001 kontrol, men lad os være ærlige: det flytter ikke nogen brugeres adfærd. Kravet om ”awareness” kan f.eks. udmøntes i, at man registrerer, at alle medarbejdere har læst politikken. Eller at den er blevet gennemgået på et møde. Igen: ikke just noget der flytter brugeradfærd. Og så begynder der at blive længere mellem idéerne. Og de færreste sikkerhedsansvarlige er i øvrigt store folkeforførere, som med blændende kommunikation fanger de travle medarbejderes opmærksomhed.

Hvad virker?

Hvad virkede så for mig? For Fellowmind, som heldigvis, 7-9-13, har været skånet for alvorlige hændelser? (Skriver lidt dette med rystende hånd – at prale kan jo være en sikker måde at blive et ”target” på.)

Udover alle de selvfølgelige investeringer i digitale forsvarsmekanismer, så har vi brugt en cloud tjeneste, som er lige så enkel, som den er genial!

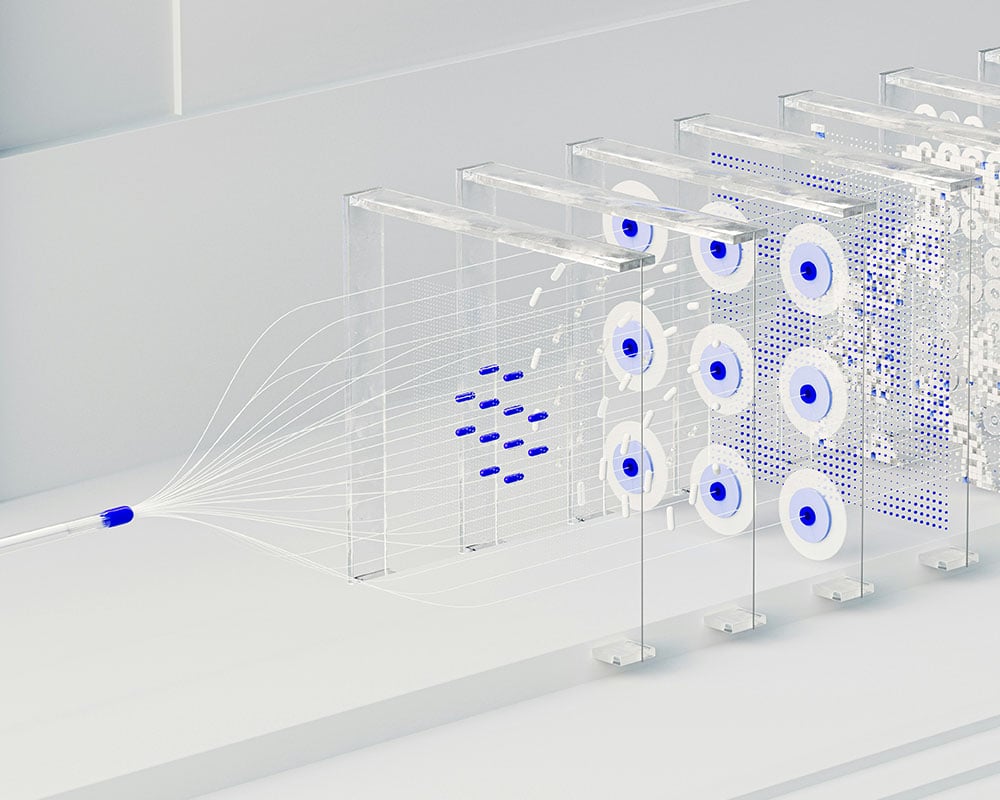

Kort fortalt, så modtager alle medarbejdere med jævne mellemrum en simuleret ”ondsindet” mail, som benytter sig af et eller flere af de utallige tricks til at få folk til at klikke på noget. Hvis de klikker på et link, så kommer de ind på en side, som i direkte vendinger fortæller dem, hvad de lige har gjort galt, og hvordan de kunne have spottet det. Altså en helt konkret eksemplificeret hændelse. Det tager ingen tid, men gør stort indtryk, når man ”dummer sig” og får en øjeblikkelig tilbagemelding. Man ærgrer sig, men er også lettet over, at det bare var med opdragelse som formål og ikke rigtige ondsindede intentioner.

Alle medarbejdere får også en knap i Outlook til at indrapportere ondsindede mails. Det virker med egentlig ondsindede mails, som indrapporteres og behandles. F.eks. med henblik på vurdering af, om de er så godt skruet sammen, så der skal gøres noget ekstraordinært for at advare mod dem, og for at få opdateret forsvarsmekanismerne, så der ikke kommer flere tilsvarende igennem. Men for de mails, som er en del af simulationen, får medarbejderne en belønning i form af 2 stjerner. Og 1 ekstra stjerne, hvis de også lige bruger 30 sekunder på at læse den korte beskrivelse af hvilket trick den pågældende mail anvendte. Hvis medarbejderne har dummet sig og har klikket på et link, så er der stadig mulighed for at hente 1 stjerne ved lige at få gennemgangen.

Gamification og Social Engineering

Medarbejderne kan løbende se, hvor mange stjerner de har fået og sammenligne deres talent for at spotte ondsindede mails med kollegerne. Det går der ret hurtigt sport i! Da jeg spottede de 4 reelle ondsindede mails i sidste uge, var det da også med et lille håb om at få et par stjerner på mit dashboard. På den måde bruges ”gamification” og ”social engineering” mod hackerne, og der skabes et engagement om sikkerhed, som ikke er tidskrævende, men opleves som nærværende og relevant. Ja, stik modsat dødssyge sikkerhedspolitikker og afkrydsning af ”læst” i kvalitetssystemet.

Udover at det er en meget elegant løsning på et meget stort problem, så er det også et godt eksempel på, hvordan man skal tænke sin it-strategi i dag. Ikke bare som en sikret infrastruktur, god ”governance”, politikker og retningslinjer, men som relevante og nærværende services, som skal engagere brugerne på en levende måde. Kan det lade sig gøre med it-sikkerhedspolitikkerne, så kan det lade sig gøre med det meste.

Tag endelig fat i mig hvis du vil vide mere om, hvordan man engagerer brugerne i it-sikkerhed! Jeg vil også rigtig gerne høre dine erfaringer med at engagere brugerne og skabe opmærksomhed. Hvordan kan man ellers knække den nød?